Web2是指第二代互联网,其中网站和Web应用程序是集中的。Web2多年来一直是常态,其特点是客户端-服务器架构,数据存储在由少数大公司控制的中央服务器上。这种集中式方法...

建议为物联网设备正常运行使用单独的网络,以保护这些设备。这样,物联网设备就不会影响普通设备,例如共享LAN上过时的个人计算机就不能用作物联网设备的入口点。

建议为物联网设备正常运行使用单独的网络,以保护这些设备。这样,物联网设备就不会影响普通设备,例如共享LAN上过时的个人计算机就不能用作物联网设备的入口点。

摘要√ 手机银行构建全场景生态体。身处万物互联时代,银行业加速探索多元化的泛生活场景,构建“金融+非金融”新业态,实现B端、C端与G端的跨场景连接。此前,零壹智库已发布多...

第一章 行业概况智慧医疗(Smart Healthcare)是指在诊断、治疗、康复、支付、卫生管理等各环节,基于物联网、云计算等高科技技术,建设医疗信息完整、跨服务部门、...

摘要√隐私计算赛道的崛起,是由市场需求的产生、技术的演进、法律与政策的推动引发的。首先是2019年的“净网行动”引发了金融科技领域对隐私计算的需求。与此同时,隐私计算技术...

全球汽车快讯 据外媒报道,2015年,汽车业所面临的网络威胁引发了大众的关注,有一支“白帽子”研发团队远程下达指令,控制了目标车辆的电子件,当时该车辆正在高速公路上行驶。...

全球汽车快讯 据外媒报道,2015年,汽车业所面临的网络威胁引发了大众的关注,有一支“白帽子”研发团队远程下达指令,控制了目标车辆的电子件,当时该车辆正在高速公路上行驶。...

各位小伙伴们觉得自己日常使用的时候,会用上手机本身(不包含App)的多少功能呢?小黑查了一下数据,发现2005年的新闻里,大多数用户都只用了手机5%的功能。当然,功能机时...

租房遇到长租公寓跑路,创业遭逢共享办公空间倒闭,大概是今年年轻人最倒霉的写照。据一位在共享办公空间租用工位长达4年的创业者所说,早前他担心自己租用的共享办公空间倒闭,会拿...

为汽车芯片的安全性建立一套全面的验证方法是复杂而困难的。

本文来源:智车科技/ 导读 /为汽车芯片的安全性建立一套全面的验证方法是复杂而困难的。汽车电控系统影响车辆的安全汽车行业正在试图简化汽车电控单元、SOC和一些其他芯片,同...

作为物联网部署安全策略的一部分,微分段可以实现对网络系统更加精细的控制,并在利用安全漏洞时实现更好的隔离。物联网(IoT)为企业带来了一些巨大的好处,例如对企业资产和产品...

从iOS 10到iOS 12的几乎每个版本都有潜在的漏洞。长期以来,黑客入侵iPhone一直被认为是一种罕见的行为,仅有些经验丰富的政府去入侵它们所认为的最具价值的目标。...

两年来,有人一直在使用大量iPhone漏洞,但没有采取克制或谨慎的攻击目标。

谷歌安全研究团队揭露了一场涉及广泛的iPhone黑客活动,少数几个网站已经装配了五个“攻击链”。代码利用了14个安全漏洞,针对从浏览器的“沙箱”隔离机制到操作系统内核的所...

一周热点●全球互联网用户达38亿●全球361家独角兽企业●工信部、国资委发布《关于2019年推进电信基础设施共建共享的实施意见》●科创板正式开板趣数据 361家 CBIn...

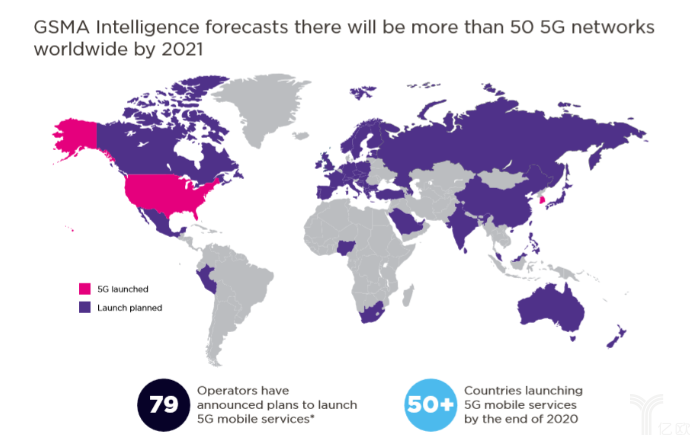

5月20日,GSMA发表了一份名为《智能连接:5G+AI+大数据+IoT如何改变一切》的报告,本文重点带领大家回顾一下报告中的11个重要部分,看看5G、AI、大数据、物联...

5月20日,GSMA发表了一份名为《智能连接:5G+AI+大数据+IoT如何改变一切》的报告,本文重点带领大家回顾一下报告中的11个重要部分,看看5G、AI、大数据、物联...

随着信息化与工业化不断融合,在我国逐步发展成为制造强国的背景下,传统产业亟须加快数字化转型,加强各个行业之间的融合发展,突破传统模式的局限性,加速实现新旧动能转换。

Comcast’s Xfinity推出的Docsis 3.1电缆调制解调器,传输速度可以达到每秒400兆比特。当我使用这款调制解调器在线玩多人游戏时,很少会遇到什么大麻烦...

虽然广告商跟踪用户的浏览记录已经是公开的秘密,但在这种情况下,被共享信息允许这些第三方服务商获取登录权限,查看顾客订单的详细信息,甚至完全取消订单。

为积极响应工信部等十七部门联合印发的《“机器人+”应用行动实施方案》,推动“机器人+ ...

文档来源:利元亨