前言一个典型的物联网产品数据加密证书SSL/TLSOpenSSLOpenSSH又是什么?总结前言在一个物联网系统中,终端设备在连接云平台(服务器)的时候,云平台需要对设备...

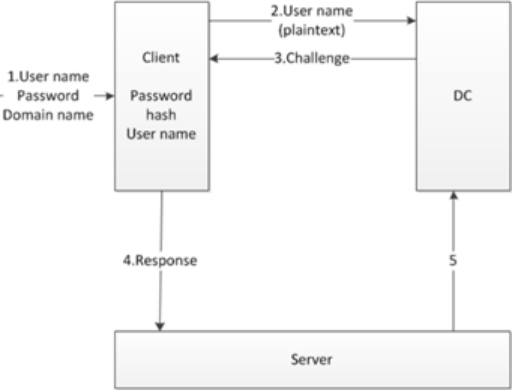

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会议被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会议被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会议被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。

互联网时代,用户在使用各种网络服务或软件时,都需要进行注册并设置密码,密码安全也随之成为用户普遍关心的问题。那么,从公司角度来看,制定密码管理策略并保障用户的信息安全就显...

互联网时代,用户在使用各种网络服务或软件时,都需要进行注册并设置密码,密码安全也随之成为用户普遍关心的问题。那么,从公司角度来看,制定密码管理策略并保障用户的信息安全就显...

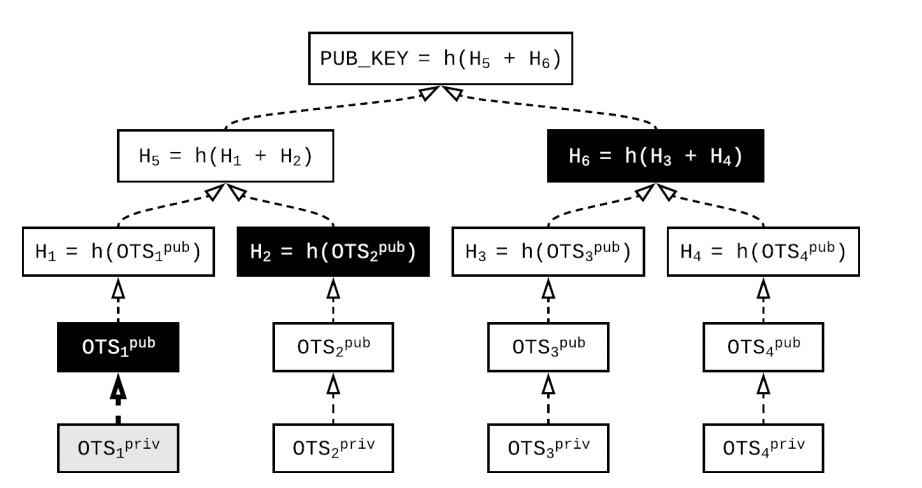

量子计算领域的最新进展,使得很多人对古典密码学的前景感到担忧,像谷歌已研制出了72量子位的量子计算芯片,这距离破解古典密码学需要达到的数千可用量子位级别,似乎不再是那么遥...

量子计算领域的最新进展,使得很多人对古典密码学的前景感到担忧,像谷歌已研制出了72量子位的量子计算芯片,这距离破解古典密码学需要达到的数千可用量子位级别,似乎不再是那么遥...

摘要√ 区块链与隐私计算的结合是必然,二者互为刚需。没有隐私计算,区块链无法解决隐私保护问题,无法为更多数据源提供服务;没有区块链,隐私计算无法解决数据确权与利益分配问题...

HBase 涉及的知识点如下图所示,本文将逐一讲解:本文目录如上图本文档参考了关于 HBase 的官网及其他众多资料整理而成,为了整洁的排版及舒适的阅读,对于模糊不清晰的...

随着iPhone 13的即将发布,以及iOS15的使用,市场的热情又要被激发,有调查显示有百分之四十的用户在等待着iPhone 13系列的到来,也就是说,计划换机的用户并...

编者荐语文章基于《统治世界的十大算法》进行了系统性的整理,其作者George Dvorsky试图解释算法之于当今世界的重要性,以及哪些算法对人类文明做出过巨大的贡献。 1...

无隐私不保险?隐私计算构成了用户信任的护城河,而隐私计算背后的功臣,是密码学,密码学也是区块链技术的基础之一,这三者间,究竟有着怎样的协同关系?昨晚的隐私计算大课第三讲,...

无隐私不保险?隐私计算构成了用户信任的护城河,而隐私计算背后的功臣,是密码学,密码学也是区块链技术的基础之一,这三者间,究竟有着怎样的协同关系?昨晚的隐私计算大课第三讲,...

如今,越来越多的数据和应用程序正在向云端移动,这为组织带来了独特的信息安全挑战。很多组织在使用云服务时将面临12个主要的安全威胁。

如今,越来越多的数据和应用程序正在向云端移动,这为组织带来了独特的信息安全挑战。很多组织在使用云服务时将面临12个主要的安全威胁。云计算继续改变组织使用、存储和共享数据、...

许多嵌入式系统部署在人类操作员很难或无法访问的地方。 对于物联网应用程序来说尤其如此,物联网应用程序通常数量较大,电池寿命有限。 一些例子是监视人或机器健康状况的嵌入式系...

众所周知,比特币挖矿运用的是SHA-256哈希算法,这种算法十分简单快捷,但性能与CPU的处理速度,也就是算力,有着极大的关联。为了能够挖到更多的比特币,GPU矿机、FP...

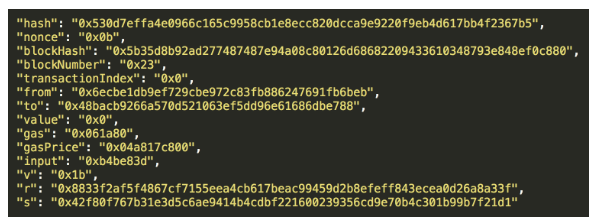

本文将解释智能合约处理DAPP生成签名时可能存在的两种类型的漏洞。我们将通过Diligence团队在今年早些时候完成的现实例子审计结果进行分析。此外,我们将讨论如何设计智...

本文将解释智能合约处理DAPP生成签名时可能存在的两种类型的漏洞。我们将通过Diligence团队在今年早些时候完成的现实例子审计结果进行分析。此外,我们将讨论如何设计智...

去中心化交易所、预测市场、资产管理平台仅是区块链研发人员们在该领域探索的一小部分。令人兴奋的是,在ICO中募集数十亿美金,并推动2017年整个币价行情上涨。说其中有炒作成...

去中心化交易所、预测市场、资产管理平台仅是区块链研发人员们在该领域探索的一小部分。令人兴奋的是,在ICO中募集数十亿美金,并推动2017年整个币价行情上涨。说其中有炒作成...

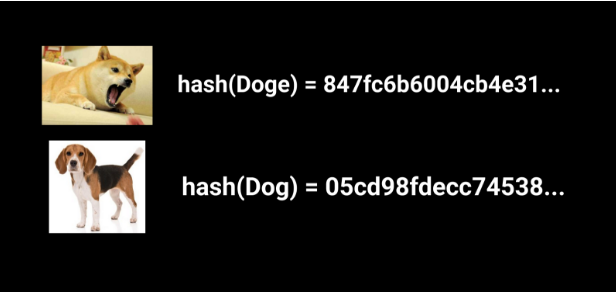

当新人在学区块链技术的时候,都会听到哈希和哈希算法,这似乎是无处不在的安全性保证。例如比特币或者以太坊这种运行去中心化网络和共识的机器,都会有上万个节点通过P2P连接,并...

当新人在学区块链技术的时候,都会听到哈希和哈希算法,这似乎是无处不在的安全性保证。例如比特币或者以太坊这种运行去中心化网络和共识的机器,都会有上万个节点通过P2P连接,并...

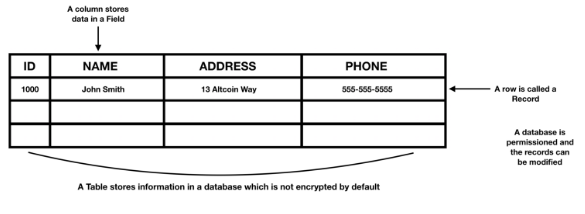

关于数据库和区块链,总会有很多的困惑。区块链其实是一种数据库,因为他是数字账本,并且在区块的数据结构上存储信息。数据库中存储信息的结构被称为表格。但是,区块链是数据库,数...

关于数据库和区块链,总会有很多的困惑。区块链其实是一种数据库,因为他是数字账本,并且在区块的数据结构上存储信息。数据库中存储信息的结构被称为表格。但是,区块链是数据库,数...

为积极响应工信部等十七部门联合印发的《“机器人+”应用行动实施方案》,推动“机器人+ ...

文档来源:利元亨