当新人在学区块链技术的时候,都会听到哈希和哈希算法,这似乎是无处不在的安全性保证。例如比特币或者以太坊这种运行去中心化网络和共识的机器,都会有上万个节点通过P2P连接,并...

当新人在学区块链技术的时候,都会听到哈希和哈希算法,这似乎是无处不在的安全性保证。例如比特币或者以太坊这种运行去中心化网络和共识的机器,都会有上万个节点通过P2P连接,并...

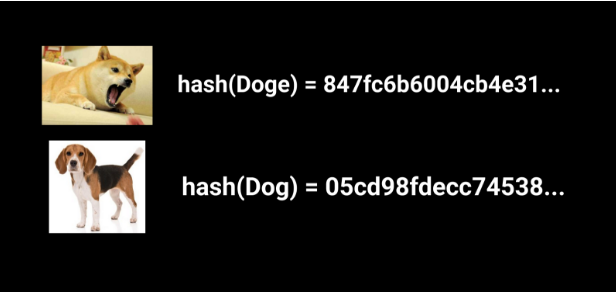

今天,我们就来把区块链拆分开,详细聊聊到底什么是区块链。我们知道,区块链背后的技术其实主要就是加密算法,其中主要包含两块,一个是哈希,另一个就是电子签名。

今天,我们就来把区块链拆分开,详细聊聊到底什么是区块链。我们知道,区块链背后的技术其实主要就是加密算法,其中主要包含两块,一个是哈希,另一个就是电子签名。

导语:《国家经济》是『砺石商业评论』于2023年推出的一个重要文章专栏,试图从经济与人文融合的角度去解读全球各个核心国家的最新发展,以归纳出不同国家经济变迁背后的底层规律...

是否要识别重复或接近重复的图像?或者计算数据集中每个图像的副本数?如果是,那么这篇文章是给你的。本文的目标有五个方面:1. 理解重复图像查找器和基于内容的图像检索系统之间...

HBase 涉及的知识点如下图所示,本文将逐一讲解:本文目录如上图本文档参考了关于 HBase 的官网及其他众多资料整理而成,为了整洁的排版及舒适的阅读,对于模糊不清晰的...

随着iPhone 13的即将发布,以及iOS15的使用,市场的热情又要被激发,有调查显示有百分之四十的用户在等待着iPhone 13系列的到来,也就是说,计划换机的用户并...

一直以来,iOS系统安全性是苹果引以为傲的资本,很多人选择iPhone也正式看中了这点,加上一些具体举措,iOS系统安全性几乎已经深入人心,但要是和你说iOS15即将推出...

大家好,我是阿秀。大家五一过的怎么样啊?有没有出去玩,哦不,有没有被堵在路上...机智的我选择呆在实验室里看B站技术视频和《计算机程序的构造和解释》。五一结束之后再出去溜...

前言一个典型的物联网产品数据加密证书SSL/TLSOpenSSLOpenSSH又是什么?总结前言在一个物联网系统中,终端设备在连接云平台(服务器)的时候,云平台需要对设备...

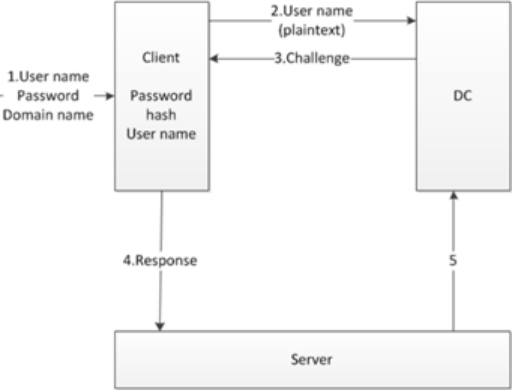

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会议被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会议被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会议被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。

极链科技AI研究院资深研究员张奕在公开课上进行了主题为《消费级视频内容识别的算法设计与应用》的讲解,从视联网产业简介、智能视频技术应用于消费级视频的挑战、数据的重要性与V...

互联网时代,用户在使用各种网络服务或软件时,都需要进行注册并设置密码,密码安全也随之成为用户普遍关心的问题。那么,从公司角度来看,制定密码管理策略并保障用户的信息安全就显...

互联网时代,用户在使用各种网络服务或软件时,都需要进行注册并设置密码,密码安全也随之成为用户普遍关心的问题。那么,从公司角度来看,制定密码管理策略并保障用户的信息安全就显...

许多嵌入式系统部署在人类操作员很难或无法访问的地方。 对于物联网应用程序来说尤其如此,物联网应用程序通常数量较大,电池寿命有限。 一些例子是监视人或机器健康状况的嵌入式系...

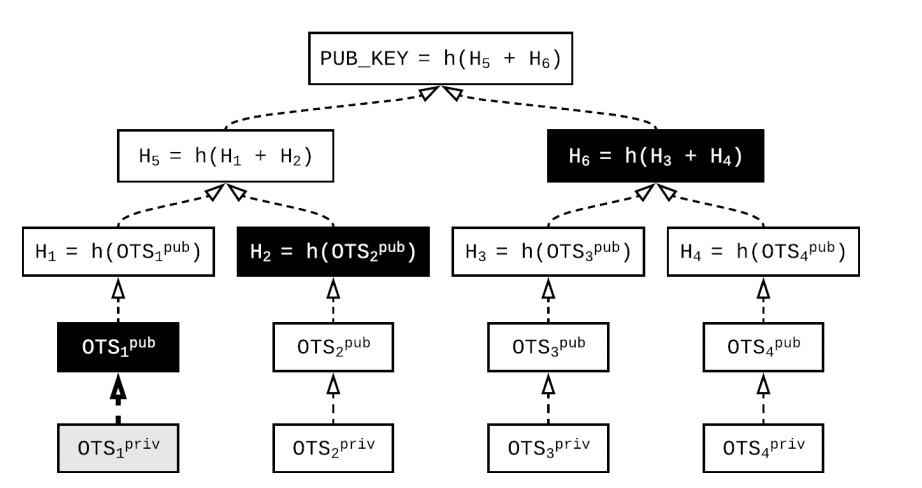

量子计算领域的最新进展,使得很多人对古典密码学的前景感到担忧,像谷歌已研制出了72量子位的量子计算芯片,这距离破解古典密码学需要达到的数千可用量子位级别,似乎不再是那么遥...

量子计算领域的最新进展,使得很多人对古典密码学的前景感到担忧,像谷歌已研制出了72量子位的量子计算芯片,这距离破解古典密码学需要达到的数千可用量子位级别,似乎不再是那么遥...

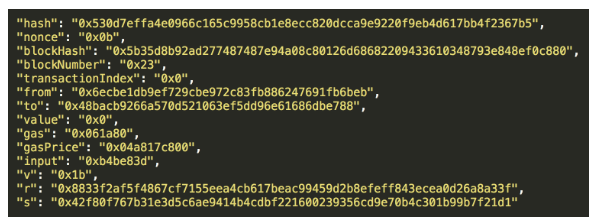

本文将解释智能合约处理DAPP生成签名时可能存在的两种类型的漏洞。我们将通过Diligence团队在今年早些时候完成的现实例子审计结果进行分析。此外,我们将讨论如何设计智...

本文将解释智能合约处理DAPP生成签名时可能存在的两种类型的漏洞。我们将通过Diligence团队在今年早些时候完成的现实例子审计结果进行分析。此外,我们将讨论如何设计智...

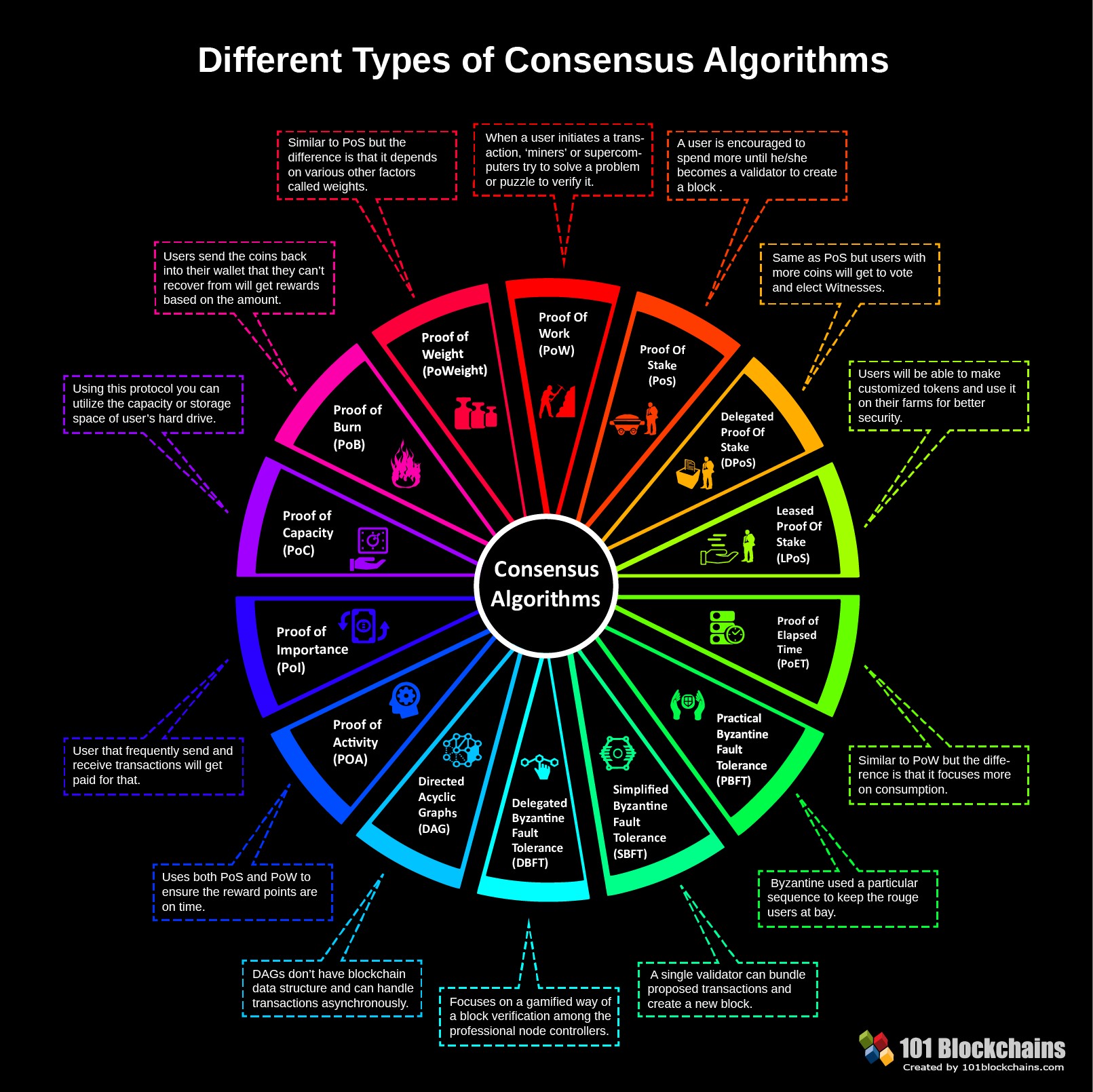

PoW(Proof of Work,工作量证明)是区块链技术中基本的、常见的一种共识机制。加密币中的挖矿,其实就是运用工作量证明来进行的。

我们惊叹于区块链新技术,而共识机制是这些革命性技术的根基,共识机制的不同导致不同的区块链项目的形态,区块链网络使身处不同地域的成千上万的人置于同一空间中,那他们如何在不跟...

我们惊叹于区块链新技术,而共识机制是这些革命性技术的根基,共识机制的不同导致不同的区块链项目的形态,区块链网络使身处不同地域的成千上万的人置于同一空间中,那他们如何在不跟...

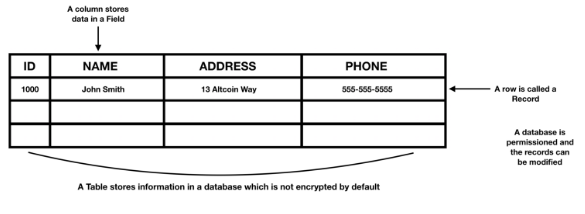

关于数据库和区块链,总会有很多的困惑。区块链其实是一种数据库,因为他是数字账本,并且在区块的数据结构上存储信息。数据库中存储信息的结构被称为表格。但是,区块链是数据库,数...

关于数据库和区块链,总会有很多的困惑。区块链其实是一种数据库,因为他是数字账本,并且在区块的数据结构上存储信息。数据库中存储信息的结构被称为表格。但是,区块链是数据库,数...

当谈论区块链时,“不可更爱性”这个词经常被人们听到。区块链结构的一致性意味着当一个数据记录在分布式数据库中它是无法被调整的。这是由于区块链的主要属性——去中心化,即负责交...

当谈论区块链时,“不可更爱性”这个词经常被人们听到。区块链结构的一致性意味着当一个数据记录在分布式数据库中它是无法被调整的。这是由于区块链的主要属性——去中心化,即负责交...