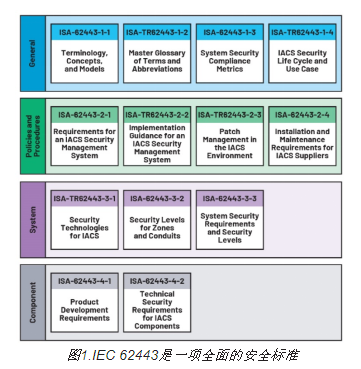

作者:Christophe Tremlet,业务管理总监摘要本文探讨了IEC 62443系列标准的基本原理和优势。该标准包含了旨在确保网络安全韧性并保护关键基础设施和数字...

作者:Christophe Tremlet,业务管理总监摘要本文探讨了IEC 62443系列标准的基本原理和优势。该标准包含了旨在确保网络安全韧性并保护关键基础设施和数字...

Check Point 全新网络安全平台 - Check Point Quantum Titan 可利用创新型人工智能和深度学习技术防范最复杂的攻击(包括零日网络钓鱼和域...

Check Point 软件技术公司的端到端解决方案保护 Incedo 及其客户免遭全球网络攻击激增威胁,同时降低成本并提高工作效率2021 年 7 月 19 日 -- ...

【IT168 评论】威胁的多样化和复杂性已经突破了IT安全专业人员在各个垂直领域中保护各种规模组织的极限。网络安全技能的短缺已经达到了历史最高水平,53%的组织承认他们遭...

【IT168 评论】威胁的多样化和复杂性已经突破了IT安全专业人员在各个垂直领域中保护各种规模组织的极限。网络安全技能的短缺已经达到了历史最高水平,53%的组织承认他们遭...

全新 1500 系列安全网关可提供最佳行业捕获率和屡获殊荣的威胁防护功能,从而满足中小型企业的独特需求2019年10月21日,全球领先的网络安全解决方案提供商 Check...

如今,在政策驱动下,国内各大科技公司和技术研发机构都凝视聚力于研制网络安全保护软件及硬件设备,并力求取得突破性成果。

29支顶尖“白帽黑客”战队,290万余次全方位、高强度的攻击,始终无法突破拟态防御构筑的网络“金钟罩”。

恶意软件是数据泄露的重要载体。研究表明,无论是最初的入侵、在网络中扩展或者是窃取数据,51%的数据泄露都使用了恶意软件。

恶意软件是数据泄露的重要载体。研究表明,无论是最初的入侵、在网络中扩展或者是窃取数据,51%的数据泄露都使用了恶意软件。

IBM似乎已经嗅到了人工智能在网络安全市场的潜在价值,该公司将把AI引进网络安全市场的发展战略重点投放在其安全运营中心(SOCs)与Watson部门。

IBM似乎已经嗅到了人工智能在网络安全市场的潜在价值,该公司将把AI引进网络安全市场的发展战略重点投放在其安全运营中心(SOCs)与Watson部门。

近日,CBInsights发布报告《2018人工智能趋势展望》(Top AI Trends To Watch In 2018),提出了13项2018年人工智能值得关注的发...

近日,CBInsights发布报告《2018人工智能趋势展望》(Top AI Trends To Watch In 2018),提出了13项2018年人工智能值得关注的发...

近日,CBInsights发布报告《2018人工智能趋势展望》(Top AI Trends To Watch In 2018),提出了13项2018年人工智能值得关注的发...

近日,CBInsights发布报告《2018人工智能趋势展望》(Top AI Trends To Watch In 2018),提出了13项2018年人工智能值得关注的发...

据来自中国移动的官方消息显示,其已于日前启动2016年网络入侵防御系统设备(IPS)集中采购工作。

电影《盗梦空间》描写了人可以进入他人梦境,在潜意识里盗取机密,插入虚假信息,重塑梦境,改变他人意识。日前,芝加哥大学计算机科学系的研究者指出,VR系统的沉浸式界面存在漏洞...

作者 | 张倩茹来源 | 零壹智库 “必须强调的是,安全科技并不是一个纯商业范围的议题,而是清晰的具备公共品的特征。” 随着科技的进步,数字化...

OpenAI“宫斗”大戏即将尘埃落定。 自首席执行官Sam Altman突然被董事会宣布遭解雇、董事长兼总裁Greg Brockman辞职;紧接...

最简单的方式,往往是最有效的,勒索软件攻击就属于这类。 近两年,随着人类社会加速向数字世界进化,勒索软件攻击成为网络安全最为严重的威胁之一。今年以来,勒索软件攻击在全球...

近日,Gartner发布了2024年企业机构需要探索的10大战略技术趋势。 这份连年更新的报告,是Gartner分析其在未来三年内如何影响企业的战略,以指导关键岗位决策...

文|太史詹姆斯 美团高估了抖音。 抖音在到店上的进攻从2022年四季度开始就是美团投资者最担心的事。美团迅速采取了团购券、减费用、开直播的战法进行防御,管理层一季度也...

随着网络安全形势的愈加严峻,如今企业也越来越重视网络安全建设,定期开展渗透测试正在成为一种趋势。网络安全渗透测试,能够帮助企业从攻击者的角度思考,快速了解企业在网络防御方...

为积极响应工信部等十七部门联合印发的《“机器人+”应用行动实施方案》,推动“机器人+ ...

文档来源:利元亨