作为2019年的新时代网民,我们好像对于搜索引擎的存在已经习以为常了。已经不会有人再像小时候第一次上微机课那样,在搜索引擎上胡乱发散好奇心,体验网上冲浪的快感。

作为2019年的新时代网民,我们好像对于搜索引擎的存在已经习以为常了。已经不会有人再像小时候第一次上微机课那样,在搜索引擎上胡乱发散好奇心,体验网上冲浪的快感。

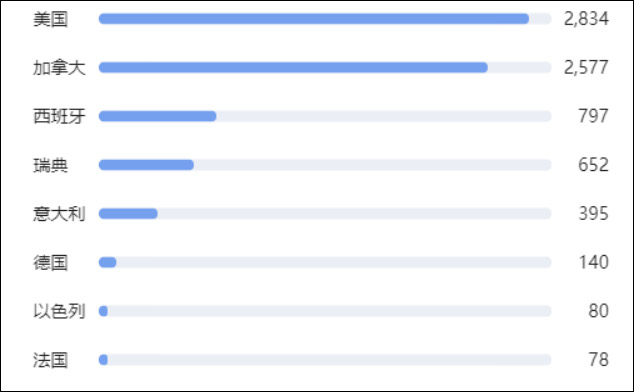

可能易受攻击的系统使用Shodan搜索引擎和搜索控制系统相关的术语,如SCADA(监控和数据采集)。研究人员担心,网络攻击者可能以相似方式利用搜索引擎作为一种快捷方式寻找...

近日,国外网络安全研究人员披露了 14 个影响常用TCP/IP 堆栈的漏洞。这些漏洞被命名为“INFRA:HALT”,攻击者基于该系列漏洞能够进行远程代码执行、拒绝服务、...

近日,国外网络安全研究人员披露了 14 个影响常用TCP/IP 堆栈的漏洞。这些漏洞被命名为“INFRA:HALT”,攻击者基于该系列漏洞能够进行远程代码执行、拒绝服务、...

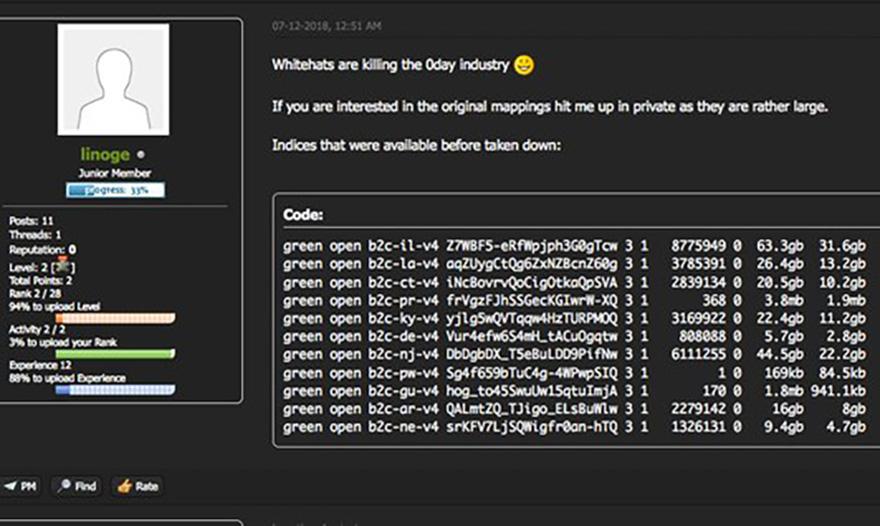

搜寻不安全数据似乎成为了这个时代的标志。任何组织,包括私人公司、非营利组织或政府机构,都可以轻松且廉价地在云上存储数据。但是许多帮助将数据库放到云中的软件工具,在默认情况...

外媒披露,Exactis在开放的互联网上泄露了一个包含3.4亿条记录的数据库,这一泄漏事件由名为Vinny Troia的独立安全研究员首次发现。

外媒披露,Exactis在开放的互联网上泄露了一个包含3.4亿条记录的数据库,这一泄漏事件由名为Vinny Troia的独立安全研究员首次发现。

影子物联网(Shadow IoT)是指组织中的员工在没有IT团队授权和知识的情况下使用连接互联网的设备或传感器。最好的例子是在自携设备(BYOD)政策出现之前,在员工将智...

很多公司的饮料机越来越多地通过Wi-Fi连接到互联网以采用Apple Pay付款。当这些传感器在员工没有得到IT团队授权的情况下连接到组织的网络时,它们就会成为影子物联网...

影子物联网(Shadow IoT)是指组织中的员工在没有IT团队授权和知识的情况下使用连接互联网的设备或传感器。最好的例子是在自携设备(BYOD)政策出现之前,在员工将智...