运维日记|SQL server 那点事

2020-09-02 14:31

美创科技

关注

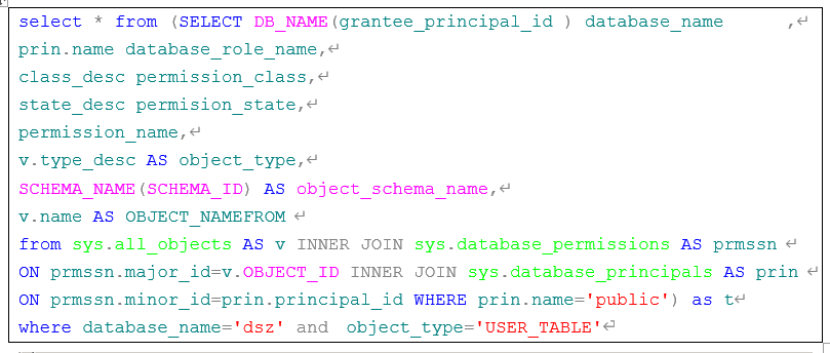

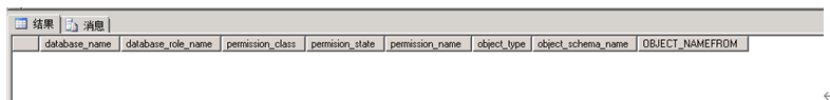

3.3 查看本地Public权限

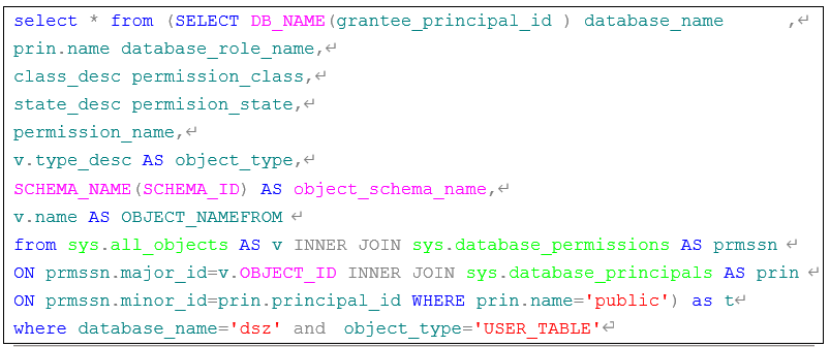

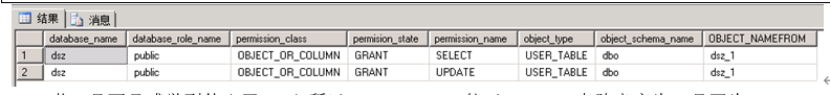

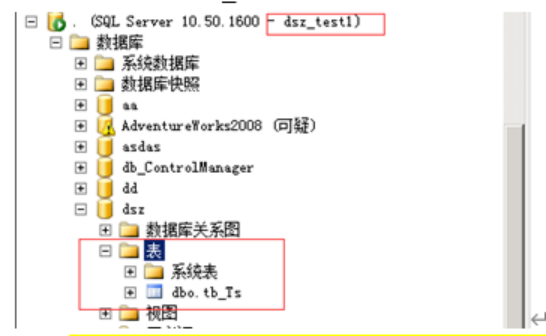

3.4 查看客户Public权限

嗷,是不是感觉到什么了, 之所以dsz_test1能对dsz_1表肆意妄为,是因为public的锅啊。

四、Public

每个数据库的所有用户都是public角色,用户同样不能退出public角色成员。

默认拥有VIEW ANY DATABASE和CONNECT权限

可以通过REVOKE VIEW ANY DATABASE FROM PUBLIC回收public权限

五、总结

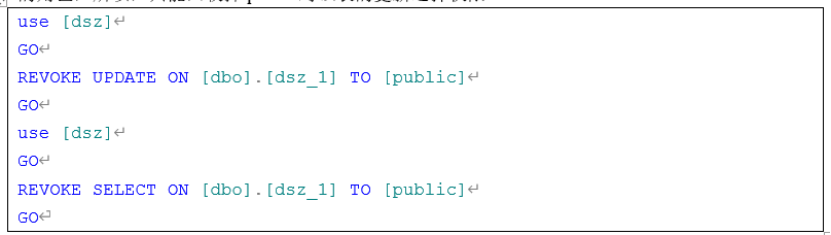

本次权限问题就是因为客户授予public指定表的更新选择权限,又因为所有用户都是public的角色,所以,只能回收掉public对该表的更新选择权限:

然后再用dsz_test1登录测试,结果令人满意。如下:

建议:SQL server的public权限很特殊,每个用户都会继承它所拥有的权限,所以不建议对其授予相应的权限,必要情况下,建议VIEW ANY DATABASE也回收。

声明:

本文由入驻维科号的作者撰写,观点仅代表作者本人,不代表OFweek立场。如有侵权或其他问题,请联系举报。

图片新闻

最新活动更多

-

4月30日限时免费下载>> 高动态范围(eHDR)成像设计指南

-

6月18日立即报名>> 【线下会议】OFweek 2024(第九届)物联网产业大会

-

8月27-29日马上报名>>> 2024(第五届)全球数字经济产业大会暨展览会

-

精彩回顾立即查看>> 2024激光行业应用创新发展蓝皮书火热招编中!

-

精彩回顾立即查看>> 《2023云计算与通信5G类优秀产品&解决方案合集》

-

精彩回顾立即查看>> OFweek2023中国优.智算力年度评选

分享

分享

发表评论

请输入评论内容...

请输入评论/评论长度6~500个字

暂无评论

暂无评论