一、前言:AMD锐龙大杀四方 商用机也有高性能自从AMD推出Zen3架构的锐龙5000系列处理器后,在市面上大杀四方,不论是单核性能、多核性能还是游戏性能都远胜于Inte...

加密芯片 - KEROS-Lite是一个高性能64Bytes OTP内存家族,具有高级内置的AES 256安全引擎和加密功能。通过动态、对称的相互认证,数据加密和数据解密...

如何选择加密芯片:(1)安全性:不同加密芯片,主要却别在于所选单片机不一样,加密芯片开发人员不一样,加密方式实现的差异;只要加密芯片实现方式上没有很大漏洞,以及加密算法不...

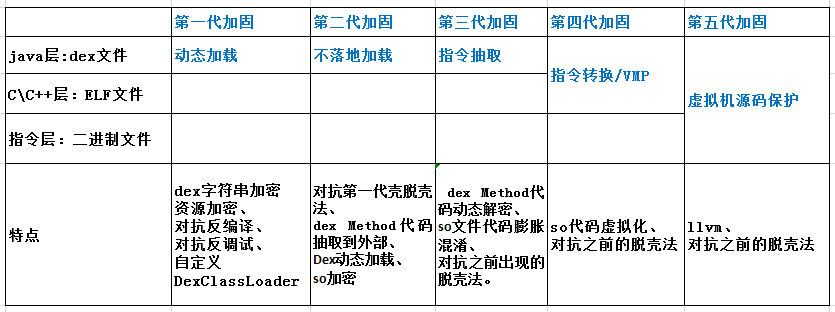

通过这几年的发展APP加固技术,不断得到快速迭代发展,加固的强度也在不断的提升。加固技术的发展主要经历:动态加载、内存不落地加载、指令抽取、指令转换、虚拟机保护。下面就分...

通过这几年的发展APP加固技术,不断得到快速迭代发展,加固的强度也在不断的提升。加固技术的发展主要经历:动态加载、内存不落地加载、指令抽取、指令转换、虚拟机保护。下面就分...

纯软件加密加密芯片加密芯片的两种硬件连接形式加密过程加密保护的攻与守破解思路1:从软件入手,绕开加密点破解思路2:从加密狗的驱动程序入手,伪造驱动程序破解思路3:从加密狗...

编者荐语文章基于《统治世界的十大算法》进行了系统性的整理,其作者George Dvorsky试图解释算法之于当今世界的重要性,以及哪些算法对人类文明做出过巨大的贡献。 1...

大家好,我是阿秀。本期是计网系列的最后一期啦,下一期开坑数据结构与算法的八股文。是不是很多人以为上期没有答案啊哈哈,是有的哈,上期是有答案的,没看过的可以去温习温习。《逆...

“安全加密、低时延的数据交换网络可突破数据孤岛。”作者:罗宾 出品:财经涂鸦当数据规模达到一定量级,只有数据“流通”起来,各类数据能交汇,每一类数据的价值才能充分发挥。在...

前言一个典型的物联网产品数据加密证书SSL/TLSOpenSSLOpenSSH又是什么?总结前言在一个物联网系统中,终端设备在连接云平台(服务器)的时候,云平台需要对设备...

疫情当下,各种消息满天飞,不如一起在家看SecOC!!!通讯加密的必要性随着汽车电子的发展及整车功能复杂性的提高,车载控制器数量从之前的寥寥几个增加至规模复杂的上百个。基...

一、摘要算法摘要算法又称哈希算法。它表示输入任意长度的数据,输出固定长度的数据,它的主要特征是加密过程不需要密钥,并且经过加密的数据无法被解密。目前可以被解密逆向的只有C...

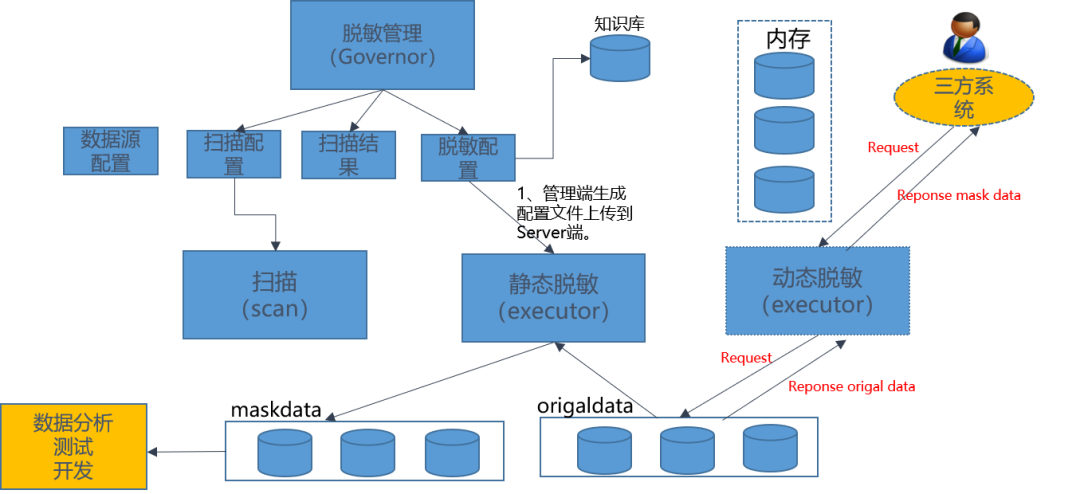

一些企业会将大量的敏感客户数据、订单数据拷贝到开发、测试、数据分析环境,但并没有采取任何对数据脱敏的措施。这将面临重大的监管及数据泄露风险。

一些企业会将大量的敏感客户数据、订单数据拷贝到开发、测试、数据分析环境,但并没有采取任何对数据脱敏的措施。这将面临重大的监管及数据泄露风险。

当新一代处理器推出时,每个人都会问的第一个问题是,“它有多快?”“更多的兆赫、更多的核心、更多的缓存,所有这些都可以使应用程序运行更快,游戏性能更好。第二个考虑因素可能是...

当新一代处理器推出时,每个人都会问的第一个问题是,“它有多快?”“更多的兆赫、更多的核心、更多的缓存,所有这些都可以使应用程序运行更快,游戏性能更好。第二个考虑因素可能是...

在安卓开发中,打包发布是开发的最后一个环节,apk是整个项目的源码和资源的结合体;对于懂点反编译原理的人可以轻松编译出apk的源码资源,并且可以修改资源代码、重新打包编译...

在安卓开发中,打包发布是开发的最后一个环节,apk是整个项目的源码和资源的结合体;对于懂点反编译原理的人可以轻松编译出apk的源码资源,并且可以修改资源代码、重新打包编译...

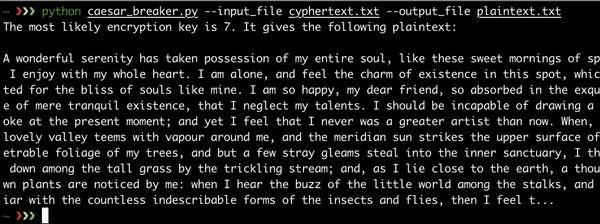

作为 Python 开发者,我们经常要编写命令行程序。比如在我的数据科学项目中,我要从命令行运行脚本来训练模型,以及计算算法的准确率等。

作为 Python 开发者,我们经常要编写命令行程序。比如在我的数据科学项目中,我要从命令行运行脚本来训练模型,以及计算算法的准确率等。

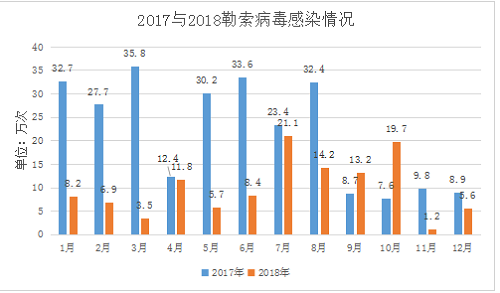

本报告由北京江民新科技术有限公司赤豹安全实验室,综合了江民大数据威胁情报平台、江民终端反病毒监测网、国内外研究数据、以及权威媒体公开报道,通过对勒索病毒的长期监测与跟踪分...

本报告由北京江民新科技术有限公司赤豹安全实验室,综合了江民大数据威胁情报平台、江民终端反病毒监测网、国内外研究数据、以及权威媒体公开报道,通过对勒索病毒的长期监测与跟踪分...

在今年的两会上,区块链成为了代表委员热议的话题,而这种情况也引起了许多普通民众多余区块链的疑惑,区块链到底是什么?它在未来又能为我们带来哪些改变呢?

IPv6因地址空间巨大,在应对部分安全攻击方面具有天然优势,在可溯源性、反黑客嗅探能力、邻居发现协议、安全邻居发现协议以及端到端的IPSec安全传输能力等方面提升了网络安...

IPv6因地址空间巨大,在应对部分安全攻击方面具有天然优势,在可溯源性、反黑客嗅探能力、邻居发现协议、安全邻居发现协议以及端到端的IPSec安全传输能力等方面提升了网络安...

预计到2020年,将有500亿台物联网(IoT)设备在全球范围内部署。在为用户带来便捷的生活享受、为企业带来巨大收益的同时,IOT的安全问题应成为行业关注的新方向。

预计到2020年,将有500亿台物联网(IoT)设备在全球范围内部署。在为用户带来便捷的生活享受、为企业带来巨大收益的同时,IOT的安全问题应成为行业关注的新方向。

为积极响应工信部等十七部门联合印发的《“机器人+”应用行动实施方案》,推动“机器人+ ...

文档来源:利元亨