勒索病毒又来了,注意做好网络安全防护!

近日,陕西省各医疗卫生机构接到紧急通知:目前已有多家医院中勒索病毒,要求做好勒索病毒防范。

特别是民营医疗卫生机构,凡是开通城镇职工医保的医院请及时联系硬件运营商,做好勒索病毒防范工作。请大家高度重视。全省已经有多个医院中勒索病毒,渭南市,商洛市也有。请尽快做好防护工作。有服务器的将服务器口令改为强口令,杀毒软件更新至最新,服务器打勒索病毒补丁。

医疗行业在网络安全领域是一个独特的存在。它是唯一一个服务对象中大部分客户和访问都不重复的行业。它跟踪个人健康的发展,以避免重大健康问题的出现。

迈向大健康时代,中国也在推动不同层面的医疗数据互联互通,例如:北京市属医院电子病历可以互相调阅,上海37家公立医疗机构实现检验检查互认...随着越来越多的医疗健康系统互联和数据互认,潜伏的安全隐患越来越多,影响范围也越来越大,谁将成为医疗健康产业链上数据安全最薄弱的环节呢?

以下观点来自BeyondTrust的首席技术官兼首席信息安全官Morey Haber,原文发布于HealthcareITNews,对于互联互通时代用户权限管理提供了一些实用的技能和管理理念。HC3i特翻译成文,为各医疗卫生机构CIO提供参考。

医疗信息互联互通,谁是产业链的安全“黑洞”?

当考虑到个人医疗保健模式时,进行跟踪和检查的数据并不在医院信息管理的中心位置。数据可以在全科医生的办公室,护理科室,保险公司或社区医院等。此外,保险和支付等财务信息与病历等信息混杂在一起,为存储的数据增加了一定程度的敏感性。

最后,科技在医疗保健领域发挥了巨大作用。从各类诊断设备到植入活体组织的医疗设备,从日常体检到护理等都离不开各种设备。这些设备与服务提供方部署的服务器、工作站和物联网设备都可能存在类似的安全缺陷,同样可能受到黑客攻击和破坏,从而对基本操作造成潜在干扰,并可能导致危及生命的情况。

“处于健康服务产业链条上的每一位高管,都应努力确保他们不是个人身份信息供应链中最薄弱的环节。”BeyondTrust首席信息安全官莫雷·哈伯认为,千万不能盲目自信。

“我们从不孤立地去考虑医疗数据安全问题。”他说,《健康保险可携带性和责任法案》(HIPAA)为制定电子账单医疗信息的行业标准提供指导,并要求对受保护的健康信息进行保护和保密处理。

医疗信息互联互通,90%漏洞源自管理员权限过多

即使在十年之后,要对医疗数据安全保护进行全局考虑,仍然面临诸多挑战,这也体现在基本的网络安全卫生方面。

通过执行漏洞评估、修补程序管理和特权访问管理来维护安全资产。

采用安全的流程和协议进行数据存储、处理和备份。

删除报废操作系统,并处理敏感数据。

如果全面考虑医疗信息存在的所有地点,从药店、诊所、急诊、医院,任何消费者都无法知道医疗卫生机构是否在维护基本的网络安全卫生以保护他们的信息。事实上,他们中的许多人可能并没有保护好网络安全卫生。从统计上看,大多数违规行为都是基于基本卫生方面的缺陷。

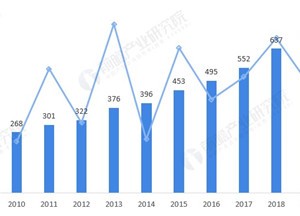

根据2018年微软漏洞报告,90%的漏洞与管理员权限过多有关。BeyondTrust 2018特权访问威胁报告显示,81%的漏洞始于被盗和/或弱密码。据forrester研究,80%的违规行为是特权账户滥用或滥用的结果。

“事实上,我认为这是HIPPA的一个缺陷,”Haber说。正如隐私保护计划、PCI和其他数据隐私法案一样,开发一个评级系统来对医疗服务提供商的网络安全卫生进行评级,并将这些评级结果向消费者和其他提供商公开,将是一件好事。这将类似于餐厅的健康评级,人们和组织可以确定他们是否可以信任一个组织,把自己的个人隐私信息交给他们。”

九招,不做医疗健康产业链安全最薄弱一环!

那么,医疗保健服务机构的CIO可以做些什么来应对分散医疗数据数据这一挑战呢?

哈伯建议:“首席信息官和首席信息官应该回到网络安全的基础上来,把它们做好。”医疗保健服务机构的高管应努力确保他们不是个人识别信息供应链中最薄弱的环节。

哈伯建议,这些基本要素包括:

盘点网络上的所有资产和资源。识别并移除任何影子IT或流氓设备。

定期进行漏洞评估和配置管理,以识别风险。

执行修补程序管理,采用服务分级协议让IT和供应商承担风险缓冲。

采用身份管理方法来管理用户、帐户、权利和角色,以预防不适当的用户访问。

执行访问权限管理以保护敏感帐户不被滥用。

供应商访问时需使用安全的远程访问技术,以避免不受控制的资产被破坏。

确保防病毒、防火墙、VPN的安全防御及时更新,在维护范围内并定期审查预期寿命。

制定事件响应计划并进行测试。

招聘白帽道德黑客进行渗透测试,检查高级和潜在的持久性缺陷,这些缺陷可能被黑客利用。

特别强调:CIO不应该用账户访问敏感信息

从日常护理到急诊室的重症护理,个人健康信息需要在任何时间或任何地点都可获得。这意味着数据必须是实时的,并且可以随时提供给适当授权的个人。

让数据持续可用不是一个挑战,但确定适当的访问可能非常困难。这就是为什么身份管理中使用身份和访问管理系统是如此的重要,它可以为员工创建适当的角色,让他们有权访问,并提供认证报告以确定访问是否合适。

“CIO不应该考虑使用账户访问敏感信息,”哈伯建议,他们应该考虑以身份的形式进入。从电子邮件到应用程序、资源访问,身份可以有多个与之关联的帐户。如果管理人员能够在身份、人等更高的层次上管理敏感信息的访问,并且能够很好地执行网络安全基础操作,那么他们的防御措施就很有可能大幅降低安全风险,避免发生事故最终导致违规。”

图片新闻

技术文库

最新活动更多

-

7.30-8.1火热报名中>> 全数会2025(第六届)机器人及智能工厂展

-

7月30-31日报名参会>>> 全数会2025中国激光产业高质量发展峰会

-

精彩回顾立即查看>> 【线下论坛】新唐科技2025新品发布会

-

精彩回顾立即查看>> 【在线会议】研华嵌入式核心优势,以Edge AI驱动机器视觉升级

-

精彩回顾立即查看>> OFweek 2025(第十四届)中国机器人产业大会

-

精彩回顾立即查看>> 【在线会议】从直流到高频,材料电特性参数的全面表征与测量

分享

分享

发表评论

请输入评论内容...

请输入评论/评论长度6~500个字

暂无评论

暂无评论